JAWS DAYSって?

https://jawsdays2024.jaws-ug.jp/ JAWS-UG(AWS User Group – Japan)のオフラインイベント 多量にあるコミュニティが1度に介するビッグイベント。

国内ではSummitもあるけど、どちらかというと利用者ベース行われるコミュニティイベントです。

過去に参加してたことある?

実は、過去に1度いっており、その時には実は単なるモブとして参加していました。

ただ、この時はほぼほぼコミュニティの方とかと交流がないのと、機密情報がんじがらめの関係で参加できてないのと一緒の状態だったのです。 というか、ド緊張もするし、コミュニティに参加するとかいう概念もなかったのです。。

その時のことをちらっとXの方で呟いたら当時から企画に賛同されているテポさんからこんな感じだったんです。 っていう会話をして今回は、当日までワクワクしてました。

実際参加して何をしたか。

Time Schedule的に、実はいくつか参加を今回決めていました。

- 元々の予定

ですが、情報が公開されていき、あるハンズオンがすごく気になり結局、以下に。

振り返る

現地到着 ここの入り口、毎回思うけど階段とか踏み外すんですよね。 そして、今回も漏れなく足を踏み外してそのままくじきました。早く着いたのもありそのままスタバさんへ。向かう途中の通りもJAWSDAYS一色のフラグになってましたね!(テンション上がります。)

Keynote まさかのKeynoteのスペシャルゲストに長崎さんがいらっしゃってる!!

すごいありがたいお言葉という名のスピーチを見ていました。

コミュニティ活動ってすごいんだなぁ。と改めて実感

すごいありがたいお言葉という名のスピーチを見ていました。

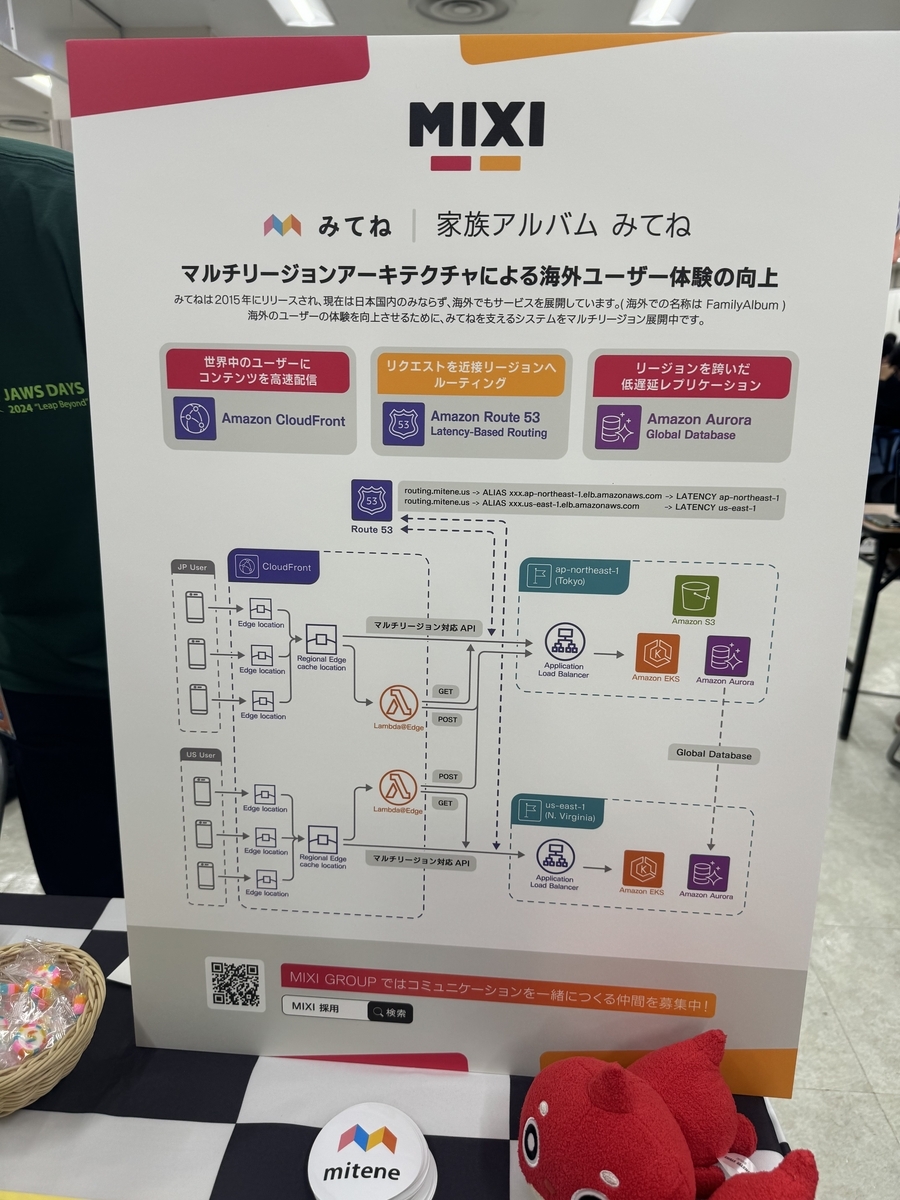

コミュニティ活動ってすごいんだなぁ。と改めて実感スポンサー企業様を回る 実はこんな企画があり、抽選でもらえるBuiilderCardsの日本語版がちょっと欲しかったのです。(昨年のRe:Inventで英語版が配られたらしい) 残念ながら抽選は外れてしまいましたが、スポンサー企業様を回ってる際にMIXI様から面白いお話しを聞かせてもらい、凄いトリッキーな使い方してるなー。でもユーザビリティ凄いなぁ。と思って楽しくなっていました。

おまけで、朝早い時間にXでよくお見かけしたさめさんも撮ってきました

おまけで、朝早い時間にXでよくお見かけしたさめさんも撮ってきました

お昼 現地到着までの所の足をくじいた件もあり、ちょっと座ってゆっくりご飯を食べたかったので一度会場を後にして、お昼を頂き、また会場に戻るという感じでした。

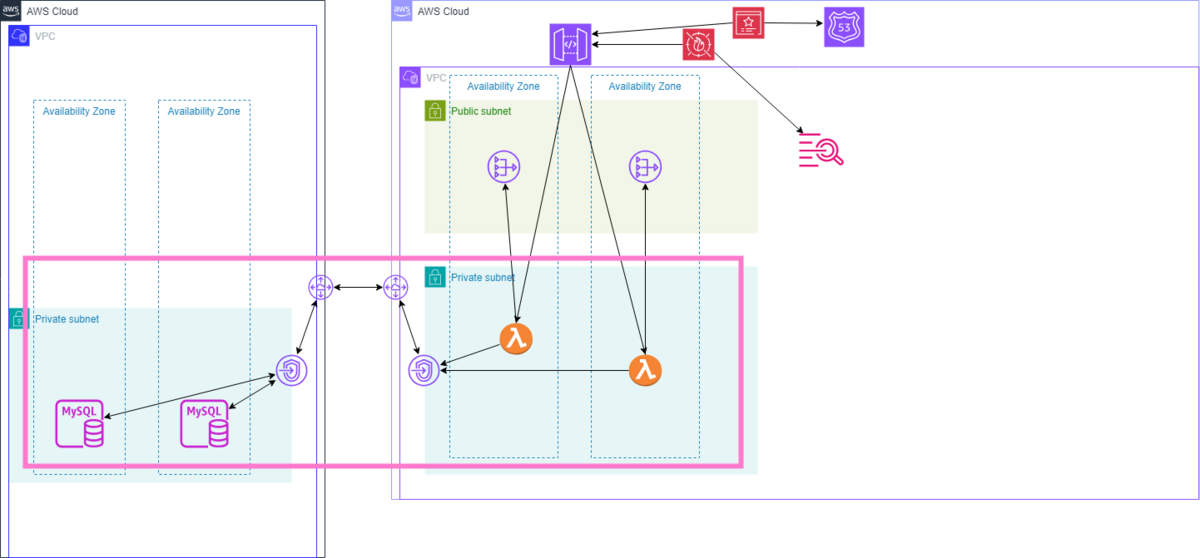

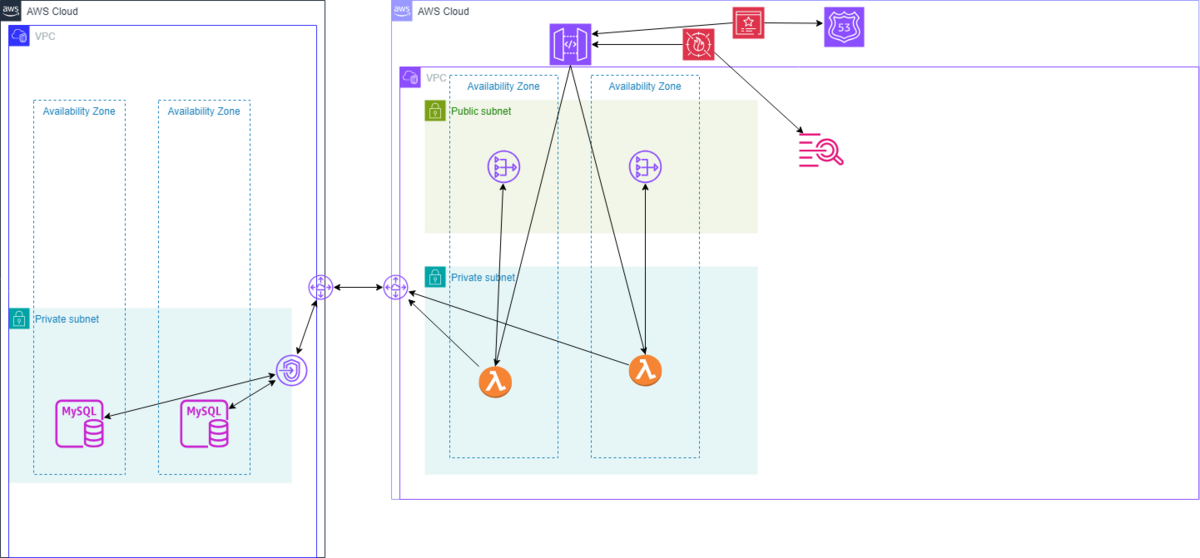

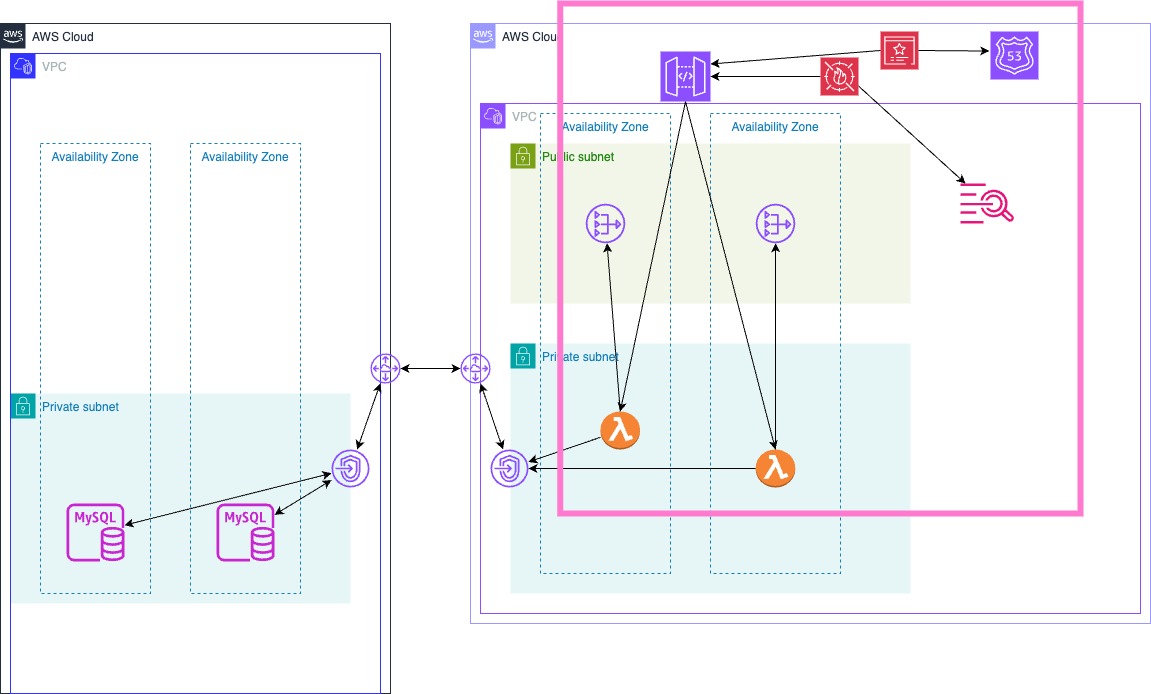

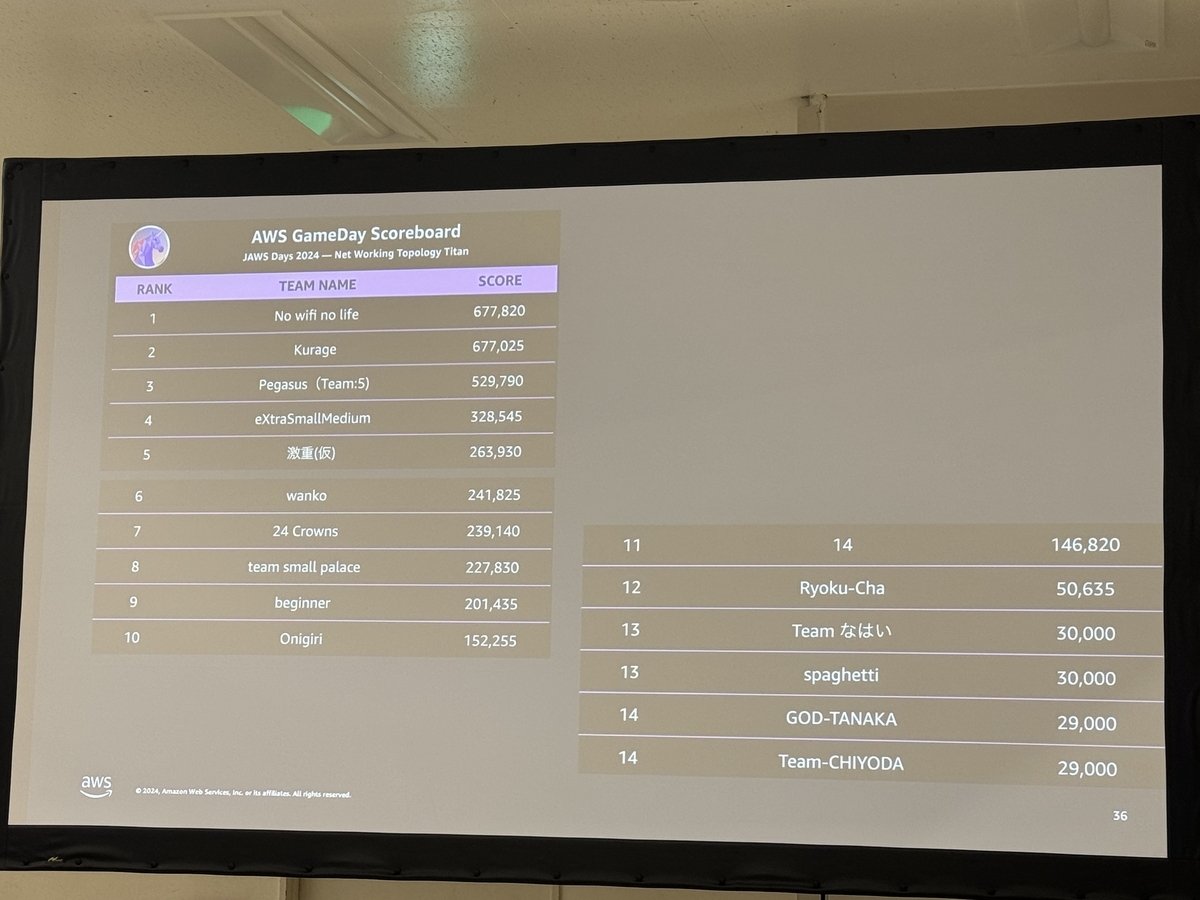

AWS GameDay Network Topology Titansに参加 もうね、これ、今までやってきた知識とか総動員して頑張ってきました。 普段やらないようなこととかをやれたので、すごく見になった。 特に「/8」でサブネットマスク作れるのか!とか「あー、なるほど?確かにそうすれば接続できるよね?」とかとかで楽しく再認識と学べたと思っています。 今回のテーマがネットワークだったということもあり、今までやってきたことの応用を覚えられたことがすごくよかったなって思っています。 ANSでも語られてない実践!!感じでした。 チームごとに順位を争う形だったのですが、最後の最後で入賞順位の3位に食い込みました(入賞は4位まで)

🍻 懇親会 🍻 色々な方とお話しできて交流も広まったなぁという感じです。 同じ会社の人が登壇してたのもあって探してみんなで少しお話しするみたいなこともできたし、昨年末位から私も活発に動けるようになり、積極的に、当時から交流のあった友人等にご紹介をいただいたりしました。 最後は集合写真どこかにいます。

最後に

運営の皆様、スポンサー企業で参加された皆様、ボランティアスタッフの皆様、登壇された皆様、素敵な会をありがとうございます。 参加者としてすごく楽しい時間を過ごせました。 機会があれば今度こそスタッフ応募してみたいなと思いました(応募を知ったときには既に閉め切られておりました・・・・(笑))